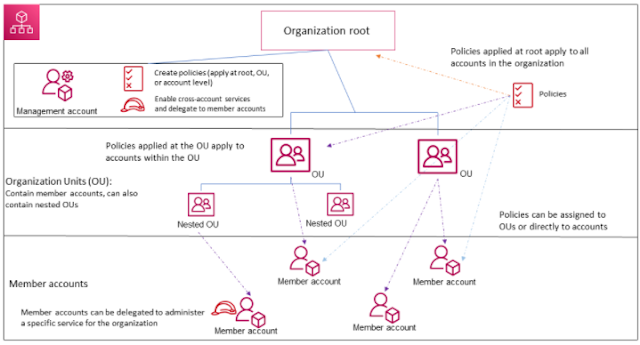

[ Organization이란? ]

AWS Organizations 기능

- 중앙에서 계정 관리

- 계정 일부나 전체에 정책연결 가능

- 계정 별로의 서비스 사용 요금 식별 가능

- 계정 별로 활동 기록 로그 추적

- 계정 또는 계정을 그룹화 하여 서비스 액세스관리

- 계정 수준으로 권한 관리를 확장( Organizations >> 사용자 iam role )

- 다른 AWS 서비스와 통합

- 전역 액세스 ( 리전 구분없음 )

AWS Organizations 요금

- 무료

AWS Organizations에 액세스

- Organization Console

- AWS CLI

- AWS SDK

- AWS HTTPS API

AWS Organizations 개념

[ 실습 ]

1. 조직 만들기

2. 기존 멤버 초대하기

3. 조직 단위 만들기

4. 서비스 제어 정책 생성

- AWS CloudTrail 로그도 생성 및 수정 제어

Prerequisites

AWS계정 2개 :

111111111111 - 조직을 만들 때 사용하는 계정

222222222222 - 멤버 계정으로 조직에 초대한 계정

1. 조직 만들기

- 111111111111 계정의 관리자로 AWS에 로그인한 후 AWS Organizations 콘솔을 오픈

- 소개 페이지에서 조직 생성(Create organization)을 선택

- 확인 대화 상자에서 조직 생성Create organization)을 선택

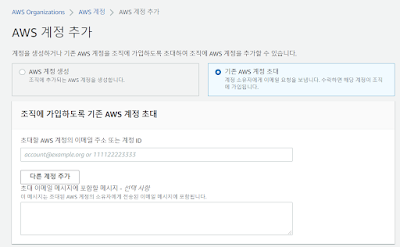

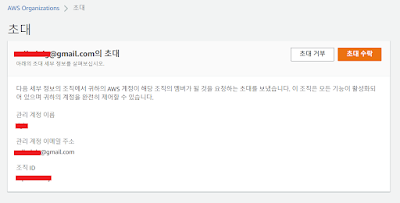

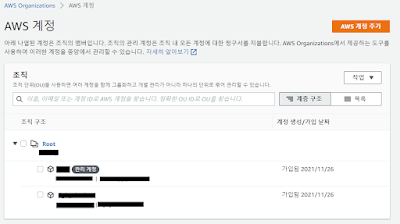

2. 기존멤버초대하기

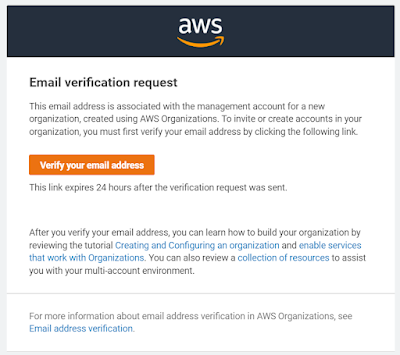

- 111111111111 계정 verification : 해당메일로가서 계정이메일 인증

- 계정초대메세지 보내기

- 111111111111(관리계정) 외에 다른 멤버 확인

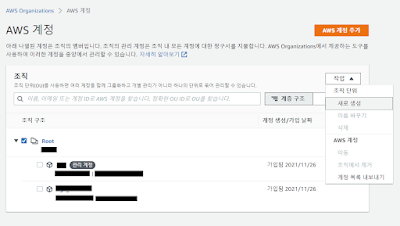

3. 조직단위 만들기

- 조직단위 생성 후, 생성된 곳에 222222222222 계정 이동

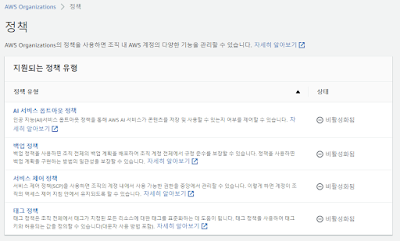

4. 서비스 제어 정책 생성

- 정책(Policies) -> 서비스 제어 정책(Service Control Policies)을 선택

- 서비스 제어 정책 활성화(Enable service control policies)를 선택

조직에서 SCP를 만들 수 있음을 알리는 녹색 배너가 나타남

- 정책(Policies) 페이지로 이동한 다음 서비스 제어 정책(Service Control Policies)을 선택

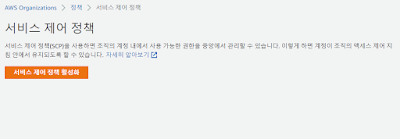

- 서비스 제어 정책 페이지(Service control policies)에서 정책 생성(Create policy)을 선택

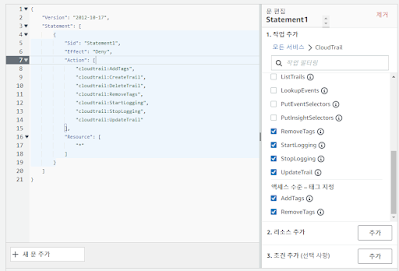

- 정책 이름에 Block CloudTrail Configuration Actions을 입력

- 정책(Policy) 섹션의 왼쪽에 있는 서비스 목록에서 CloudTrail을 서비스로 선택

- 다음 AddTags, CreateTrail, DeleteTrail, RemoveTags, StartLogging, StopLogging 및 UpdateTrail 작업을 선택

- 왼쪽 창에서 리소스 추가(Add resource)를 선택하고 CloudTrail 및 모든 리소스(All Resources)를 지정

- 다음 리소스 추가를 선택합니다.

참조 :

'Platform > AWS' 카테고리의 다른 글

| AWS - Shell Script로 EC2 생성 후 코드 실행 (0) | 2023.03.26 |

|---|---|

| AWS - S3 수명주기 관리 (0) | 2023.03.26 |

| AWS - Glue Notebook 개발환경 설정 (0) | 2023.03.26 |

| AWS - SAM을 통한 Lambda [3]Layer with Pycharm (0) | 2023.03.26 |

| AWS - SAM을 통한 Lambda [2]Local Debugging (0) | 2023.03.26 |